Услуги по анализу информационной безопасности в Туркменистане

Целью анализа защищённости является выявление уязвимостей в информационной инфраструктуре, что позволяет спланировать дальнейшие действия по устранению недостатков, а при необходимости — принять дополнительные меры защиты и усовершенствовать процессы информационной безопасности. Таким образом, весь комплекс мероприятий — выявление, устранение и предотвращение — направлен на снижение вероятности реализации различных угроз безопасности.

Это позволяет наилучшим образом подготовить существующую инфраструктуру для её применения в соответствие с требованиями законодательства, отраслевых требований и с учётом сложившегося мирового опыта, основанного на международных стандартах информационной безопасности и лучших мировых практиках.

Объекты анализа

- Веб-приложения: тестирование на проникновение (pen-tests), в ходе которого специалисты нашей компании эмулируют действия злоумышленника, чьей целью является проникновение во внутреннюю инфраструктуру или несанкционированное получение защищаемых данных, расположенных в границах внешнего сетевого периметра.

- ИТ-инфраструктура: оценка защищённости по модели «нарушитель внутри» инфраструктуры сетей LAN и DMZ, составляющих внутренний и внешний периметры сетевой инфраструктуры организации, поиск уязвимостей на рабочих станциях, терминальных устройствах, корпоративных и сервисных серверных платформах, а также баз данных.

- Персонал: оценка уровня осведомлённости сотрудников в вопросах ИБ на базе проводимого анкетирования и интервью. Такая оценка также проводится с помощью методов социальной инженерии, к которым в порядке убывания эффективности относятся: фишинг, «дорожное яблоко», пре-текстинг и quid pro quo.

- Прочая инфраструктура: оценка используемых технических и административных средств физической безопасности, в том числе зданий и помещений, где хранится и обрабатывается информация. Помимо оценки угроз проникновения и рисков преодоления физических мер контроля проводится изучение и анализ средств инженерных сооружений, обеспечивающих доступность и непрерывность функционирования вычисли-тельной техники и хранилищ информации.

В ходе и для целей анализа защищённости информационных систем существует два варианта оценки, каждый из которых нацелен на изучение способности организации поддерживать непрерывную деятельность при возникновении кибер-инцидента и предоставляет анализ с той или иной степенью уверенности о состоянии защищённости информационных систем на соответствие специальным требованиям, внутренним политикам, международным стандартам и лучшим мировым практикам.

Оценка уязвимостей и тестирование на проникновение

Оценка уязвимости и тестирование на проникновение — это два разных метода тестирования, которые отличаются степенью детализации результатов и конкретными параметрами, подвергающимися изучению в процессе выполнения работ.

| Критерии | Оценка уязвимостей (VA, Vulnerability Assessment) | Тестирование на проникновение (Pentest, Penetration testing) |

| Отчеты | Комплексный отчёт о выявленных уязвимостях, о нарушенных процессах управления, включающий рекомендации по устранению изъянов и повышения уровня защищённости. | Конкретный отчёт о проникновении, об изъянах в архитектуре ИБ, уязвимых системах и скомпрометированных данных с точечными и системными мерами по устранению. |

| Метрики | Выявляет все известные на момент проведения проверки уязвимости, которые могут быть применены к информационному окружению. | Позволяет обнаружить неизвестные уязвимости, не ограничиваясь исключительно программными или аппаратными изъянами, используя в том числе несовершенство системного подхода и социотехнические методы проникновения. |

| Ценность | Позволяет обнаружить уже скомпрометированные системы и определяет круг однозначно уязвимых систем. Вносит корректировки по управлению техническими и бизнес-процессами, исключающими появление уязвимостей в будущем. | Предлагает упреждающие профилактические меры, применяемые для существенного снижения ущерба от воздействия на протестированные системы. Точечная корректировка технических процессов и системного подхода для устранения выявленных уязвимостей. |

| Уверенность | Разумная степень уверенности о состоянии защищённости всей инфраструктуры. | Высокая степень уверенности в отношении всех систем, охваченных исследованием. |

Методика анализа защищённости

Работы по анализу защищенности проводятся с использованием метода черного ящика (BlackBox) в соответствии с собственной методикой Baker Tilly и с учетом международных стандартов и лучших практик:

- Penetration Testing Execution Standard (PTES)

- NIST Special Publications 800-115 Technical Guide to Information Security Testing and Assessment

- Open Source Security Testing Methodology Manual

- Information Systems Security Assessment Framework

- Web Application Security Consortium (WASC) Threat Classification

- Open Web Application Security Project (OWASP) Testing Guide

- Common Vulnerability Scoring System (CVSS).

Анализ защищенности проводится как с использованием инструментальных средств, так и вручную опытными экспертами. В ходе работ применяются эксплоиты и инструменты, не доступные в открытом доступе, и специализированные средства эксплуатации уязвимостей, разрабатываемые экспертами Baker Tilly.

Развитие атаки с использованием полученных привилегий и перечисленных выше методов производится вплоть до получения доступа к первому (любому) из доступных ресурсов либо до исчерпания всех имеющихся на момент тестирования методов атак.

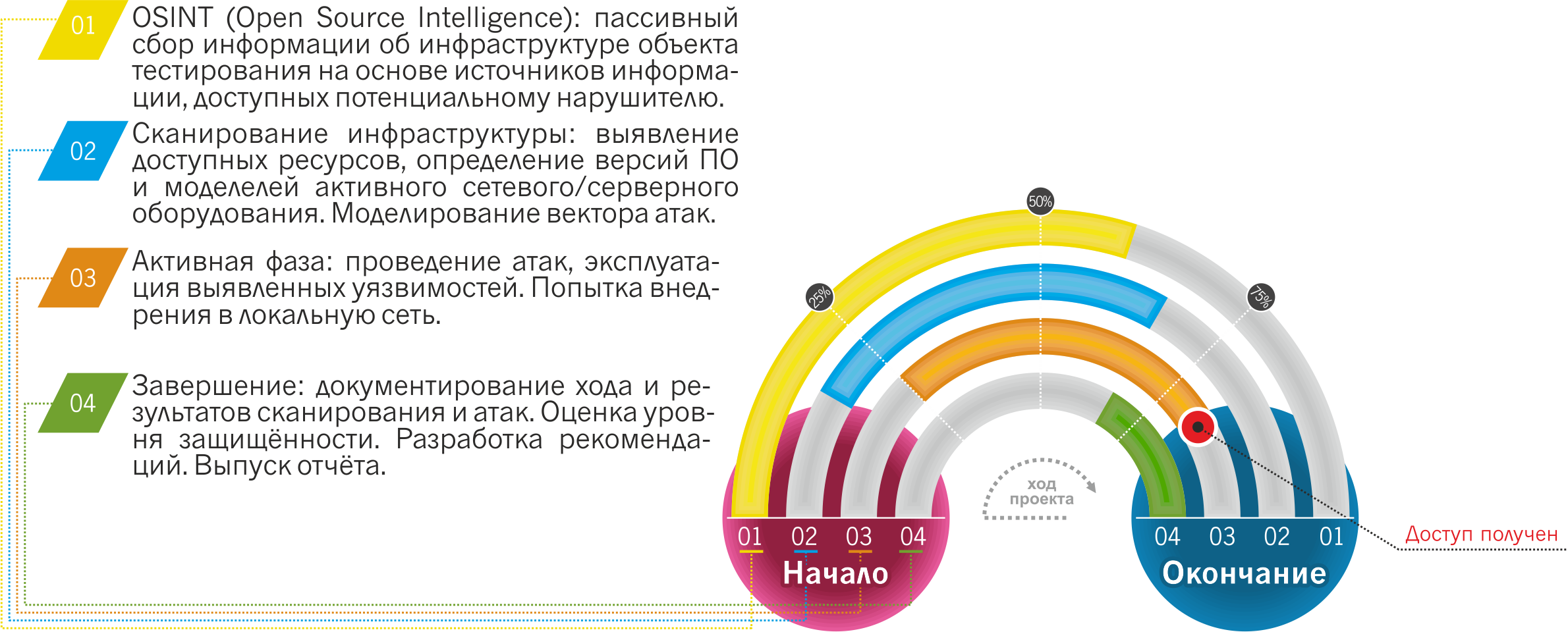

Ход работ

- OSINT (Open Source INTelligence): пассивный сбор информации об инфраструктуре объекта тестирования и обслуживающем персонале на основании источников информации, доступных потенциальному нарушителю

- Сканирование инфраструктуры: выявление доступных ресурсов в сетевой и физической инфраструктуре, определение версий ПО, моделей активного серверного и сетевого оборудования. Моделирование вектора атак

- Активная фаза: проведение атак, эксплуатация уязвимостей, подбор паролей, попытка внедрения и углубления в доступные сегменты сетей

- Завершение: документирование хода и результатов этапов работы. Оценка уровня защищённости. Разработка рекомендаций. Выпуск отчёта.